security-controller

A Rust no_std security controller prototype on Arduino Uno, using WIZnet W5500 Ethernet + MQTT for remote alerts and control.

Title

An Embedded-Rust “Security Controller” Prototype: Arduino Uno (no_std) + WIZnet W5500 Ethernet + MQTT for local alarms and remote event/control

Introduction

This project is the GitHub repository overtone1000/security-controller (reviewed from the ZIP you uploaded). It aims to build a small-footprint security controller on an Arduino Uno (ATmega328P) using Rust in a no_std environment, and then extend it with wired Ethernet via a WIZnet W5500 module (SPI) so the device can publish events and accept commands over MQTT.

It’s not presented as a finished “product”—it reads more like a practical reference for getting the hard parts right on a tiny AVR: toolchain/flash workflow, observable runtime (serial logs), and a path to “real” connectivity (W5500 offload + MQTT).

Overview

If you’re describing this repository to someone else, the shortest accurate framing is:

A wired, MQTT-enabled security controller prototype that watches multiple sensor inputs, triggers a local siren immediately, and publishes events (or accepts remote commands) through an MQTT broker.

A typical usage model looks like this:

- In a home, garage, lab, or small facility, the controller monitors several digital sensors (door contacts, switches, PIR motion, etc.).

- When a trigger condition occurs, it activates a local siren/alarm output immediately (even if the network is down).

- At the same time, it publishes an event to an MQTT broker for logging, dashboards, or alerts.

- It can also subscribe to command topics so a remote system can arm/disarm, silence the siren, or change modes.

At this stage, the repository’s core value is the “foundation”: making AVR + no_std Rust + flash/log workflows predictable, and then layering in W5500 + MQTT as the remote channel.

Quick background

1) Why Rust no_std here?

On an Arduino Uno-class MCU, you don’t have an OS and you’re extremely constrained on Flash/RAM. That means you can’t rely on Rust’s normal std features. no_std builds with the minimum runtime (mostly core) and lets you keep the firmware lean.

For devices like security controllers—where predictable behavior and long uptimes matter—Rust’s safety model and explicit design style can be a strong fit.

2) Why the WIZnet W5500?

The big question on tiny MCUs is: where does the TCP/IP stack live? If you try to run a full stack in firmware, you often hit size and buffer limits quickly.

The W5500 provides hardwired TCP/IP (socket offload), which is a pragmatic way to get wired networking on constrained hardware. In that sense, choosing the W5500 isn’t just “because Ethernet”—it’s a design choice that makes networking feasible under tight resource budgets.

3) Why MQTT for a security controller?

Generate AI Image

Security systems are event-driven: sensor triggers, state changes, and remote commands. MQTT’s pub/sub model maps naturally to that:

- publish events to a broker (alerts, logs, dashboards)

- subscribe to commands (arm/disarm, siren off, mode changes)

Practical note: MQTT port 8883 is commonly used for TLS. A W5500-based microcontroller typically can’t terminate TLS itself, so in a real deployment you’ll want a gateway/VPN/segmented network approach, or terminate TLS elsewhere.

Author & Community

- The repository owner is GitHub user overtone1000, and the project licensing identifies Tyler Moore (2025) as the copyright holder.

- The author has a history of publishing technical work in public channels (open-source repositories and educational/academic artifacts), suggesting a pattern of “build → share → iterate” rather than a one-off code dump.

- This repo is likely to spread not as a “viral product,” but as a reference implementation for people attempting the same combination: AVR + Embedded Rust + wired Ethernet offload + MQTT.

Architecture & Data Flow (mechanism-first)

Generate AI Image

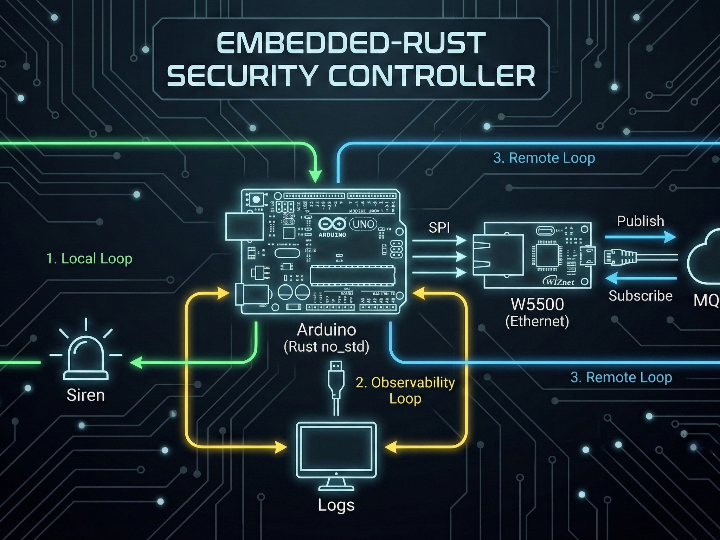

Think of the system as three loops:

1) Local control loop (real-time, works offline)

- Read digital sensors

- Run a simple state machine (armed/disarmed/alarm)

- Drive a siren/alarm output

This is the core “security controller” loop and must work even without connectivity.

2) Observability loop (serial debugging / field diagnostics)

- Output status/log messages over UART (serial)

On embedded devices, this isn’t a nice-to-have—logs are how you validate behavior, diagnose triggers, and support the device in the field.

3) Remote messaging loop (W5500 + MQTT)

- W5500 provides wired Ethernet via SPI

- MQTT handles publish/subscribe semantics

High-level data flow

Sensor event → local alarm + MQTT publish

Remote MQTT command → state change / siren control

WIZnet / Ethernet section

In this project, the WIZnet W5500 isn’t an “optional add-on”—it’s the hardware layer that makes the remote channel plausible on an ATmega328P-class platform. The design intent is clear: keep the MCU’s networking burden low by leaning on socket offload, then use MQTT to connect the device into a broader automation/alerting system.

Results / Lessons learned / Limitations

What this repo offers right now

- A workable path to running no_std Rust on an AVR target with a predictable flash/log workflow

- A blueprint for adding a W5500-backed MQTT remote channel to a tiny controller

Constraints to be aware of

- The ATmega328P is extremely constrained; layering state machines + MQTT + I/O handling will push Flash/RAM limits quickly.

- If you need strong transport security, you generally won’t do TLS directly on a W5500-driven AVR. Plan for a gateway/VPN/segmented network strategy.

Where this matters (who should care)

- Makers and embedded engineers building a small “local alarm + remote alert” controller

- Anyone trying to run Embedded Rust on AVR and needing real-world reference patterns

- Developers who want a wired MQTT node with minimal firmware footprint using the WIZnet W5500

Quick Reproduce / Getting Started (high-level checklist)

- Toolchain: nightly +

rust-src, AVR target, build-std(core) - Flash/log loop: ensure “build → upload → serial logs” works first

- Wire up the W5500 over SPI and confirm Ethernet link

- Connect to an MQTT broker (decide how you’ll handle security—gateway/VPN/segmentation)

- Expand into the “security controller” behavior: publish sensor events, subscribe to commands

Expansion ideas (to make it feel more “product-like”)

1) A minimal state machine that works well on tiny MCUs

DISARMED: log only, no sirenARMED: sensor trigger transitions toALARMALARM: siren on + publish event; remote command can clear/reset

2) MQTT topic design that scales cleanly

- Events (device → broker)

security/<device_id>/eventsecurity/<device_id>/status

- Commands (broker → device)

security/<device_id>/cmd

This makes it easy to add dashboards, alerts, and multi-device management later.

3) Practical security patterns (don’t force TLS onto the MCU)

- Use a VPN and keep MQTT plaintext on the internal network

- Terminate TLS at a gateway (e.g., Raspberry Pi) and let the MCU talk only to the gateway

- Segment the network and restrict broker access (firewall/VLAN)

References

[1] GitHub Repo: overtone1000/security-controller

https://github.com/overtone1000/security-controller

[2] avr-hal / arduino-hal (AVR embedded Rust ecosystem)

https://github.com/Rahix/avr-hal

[3] ravedude documentation (flash + serial console workflow)

https://github.com/Rahix/avr-hal/blob/main/ravedude/README.md#ravedudetoml-format

[4] w5500-mqtt crate (W5500-based MQTT client)

https://crates.io/crates/w5500-mqtt

Title

Embedded Rust로 만드는 “Security Controller”: Arduino Uno(no_std) + WIZnet W5500(Ethernet) + MQTT로 현장 센서 이벤트를 원격으로 전송/제어하는 컨트롤러 프로젝트

Introduction

본 프로젝트는 GitHub overtone1000/security-controller(사용자가 업로드한 ZIP 기준)로, Arduino Uno(ATmega328P) 같은 소형 MCU에서 **Rust(no_std)**로 “보안 컨트롤러(센서 입력 → 판단 → 알람 출력)”의 핵심 루프를 돌리면서, WIZnet W5500 이더넷 모듈을 SPI로 연결해 MQTT 기반 원격 알림/원격 제어까지 확장하려는 임베디드 프로젝트입니다.

즉, 이 레포는 “보안 로직” 자체보다도, 그 로직을 올릴 수 있게 만드는 **실행 기반(툴체인/업로드/시리얼 로그) + 네트워크 경로(W5500 오프로딩 + MQTT)**를 한 프로젝트 안에 정리해 둔 형태라고 보면 이해가 빠릅니다.

Overview

이 프로젝트가 지향하는 사용 시나리오는 다음처럼 설명할 수 있습니다.

현장에는 문열림/접점/스위치/PIR 같은 디지털 센서 입력이 여러 개 있고

트리거 조건이 만족되면 **사이렌(또는 경보 출력)**을 로컬에서 즉시 제어하며

동시에 네트워크를 통해 MQTT 브로커로 “이벤트 발생”을 publish하거나

MQTT로 들어오는 원격 명령을 subscribe해 “경보 해제/모드 전환/출력 제어” 같은 동작을 수행하는 모델입니다.

이 레포는 이 모델을 작은 AVR에서 실현하기 위해, “먼저 되는 것부터 단계적으로” 쌓는 편입니다. 그래서 현재 구현의 중심은:

AVR에서 Rust no_std 프로젝트가 확실히 빌드/업로드/실행되는지

시리얼 로그로 관측 가능한지

W5500+MQTT 루프가 성립할 수 있는 형태로 구조가 잡혔는지

에 맞춰져 있습니다.

Quick background

1) AVR(no_std)에서 네트워크가 왜 어려운가

ATmega328P급 AVR은 Flash/RAM이 매우 작고 OS가 없어서, “일반적인 네트워크 스택(smoltcp 등)을 MCU 내부에 올리는 방식”은 금방 바이너리 크기/버퍼/복잡도에서 벽을 만납니다. 이 프로젝트도 그 현실을 의식하면서 접근합니다.

2) 그래서 W5500이 ‘설계적으로’ 유리해지는 순간

WIZnet W5500은 Hardwired TCP/IP(소켓 기반 오프로딩)를 제공하는 대표적인 이더넷 컨트롤러입니다. 즉, MCU가 TCP/IP 스택 전부를 떠안지 않고도 “유선 네트워크를 통한 소켓 통신”을 구성할 수 있게 해줍니다.

이 프로젝트가 W5500을 택한 이유는 “Ethernet이 필요해서”보다, 작은 MCU에서 네트워크 기능을 성립시키기 위한 현실적 선택이라는 데 있습니다.

3) 왜 MQTT인가(보안 컨트롤러 관점)

보안 컨트롤러는 이벤트 중심입니다.

침입/문열림 같은 이벤트는 빠르게 “알림”으로 보내야 하고

원격에서 “해제/모드 변경” 명령도 들어올 수 있습니다.

MQTT는 publish/subscribe 구조가 이런 양방향 이벤트 모델에 잘 맞습니다. 이 레포도 MQTT를 통신 레이어로 두고 “상태 이벤트 + 제어 명령”을 처리하려는 방향을 선택합니다.

참고: 코드에서 브로커 포트를 8883으로 사용하는 흔적이 있어, 실제 운영에서는 TLS 종단을 어디서 처리할지(게이트웨이/내부망/VPN/브로커 설정 등)를 반드시 정리해야 합니다. W5500 자체가 TLS를 처리하는 장치는 아니기 때문입니다.

Author & Community (저자/활동/파급력)

저자는 누구인가

이 저장소는 GitHub 사용자 overtone1000가 소유/개발합니다.

저장소의 라이선스 표기에는 저작권자로 **Tyler Moore(2025)**가 명시되어 있습니다(오픈소스 배포는 MIT 라이선스).

SNS/대외 활동은 하는가(근거 기반)

이 레포만 보면 “SNS 링크”를 직접적으로 내걸고 있지는 않지만, Tyler Moore/overtone1000는 아래 형태의 공개 활동이 확인됩니다.

YouTube 기반 교육/지식 공유(영상): Wikimedia Commons에 Tyler Moore 명의로 등록된 교육용 영상들이 있고, “원본은 YouTube” 및 “관련 소스 코드가 overtone1000/MR-Physics 레포에 있다”는 식으로 연결되는 항목이 확인됩니다. 즉, 단순 개발뿐 아니라 영상 기반으로 지식을 공유한 기록이 있습니다.

전문 커뮤니티/학회 발표(포스터): CHOP-fMRU Assistant가 SPR 2017 포스터 아카이브에 올라가 있으며, GitHub 레포(위키 포함)를 통해 설치/사용법과 협업을 열어둔 형태로 소개됩니다. 즉, 오픈소스를 실제 현장(의료영상 워크플로우) 문제 해결에 연결해 발표/공유한 이력도 있습니다.

X(Twitter), LinkedIn 같은 “핸들/계정 링크”는 제가 확인한 자료 범위(레포 ZIP + 공개적으로 연결되는 자료)에서는 직접 확인되지 않아, 임의로 단정하지 않았습니다.

이 컨텐츠는 어디서 파급력이 생기나(정성 분석)

이 security-controller 레포는 지금 단계에서 대중적 “완성품”이 아니라, AVR에서 Rust + Ethernet + MQTT를 성립시키는 과정을 담은 레퍼런스 성격이 강합니다. 파급력은 주로 아래 층에서 생깁니다.

AVR에서 Embedded Rust를 시도하는 입문자/메이커(툴체인·업로드·콘솔 루프 레퍼런스)

WIZnet W5500을 Rust에서 붙여 MQTT 기반 노드를 만들려는 개발자

“센서 이벤트 → 브로커(MQTT)” 패턴으로 현장 컨트롤러를 빠르게 프로토타이핑하려는 팀

Architecture & Data Flow (메커니즘)

이 프로젝트는 “현장 제어 루프(로컬)”와 “원격 메시징 루프(네트워크)”를 분리해서 생각하면 이해가 쉽습니다.

1) 로컬 제어 루프: 센서 입력 → 상태머신 → 사이렌 출력

여러 개의 디지털 입력 핀에 센서가 연결되고(문열림/접점/모션 등으로 확장 가능),

내부 상태(예: armed/disarmed/alarm)를 바탕으로

사이렌(출력 핀)을 ON/OFF 하는 구조를 지향합니다.

보안 장비에서 중요한 건 네트워크보다 로컬 즉시성이기 때문에, “원격이 끊겨도 울려야 한다”는 방향성과 잘 맞습니다.

2) 관측/디버깅 루프: UART(시리얼) 로그

no_std 환경에서 ufmt 기반 print!/println!을 직접 구성해, 장치 상태를 시리얼로 관측합니다.

이는 개발 단계뿐 아니라, 현장 설치 후에도 “왜 울렸는지/언제 트리거됐는지”를 추적하기 위한 기반이 됩니다.

3) 네트워크 루프: W5500(SPI) + MQTT Pub/Sub

W5500은 SPI로 MCU에 연결되어 유선 LAN 소켓 통신의 하부를 담당하고,

MQTT 클라이언트는 브로커에 연결해:

subscribe로 원격 명령을 받고

publish로 센서 이벤트/상태 변화를 전송하는 모델로 확장됩니다.

전체 데이터 흐름(요약)

센서 트리거 → 로컬 상태머신 → (A) 사이렌 제어 + (B) MQTT Publish(알림)

MQTT Subscribe(원격 명령) → 로컬 상태/출력 변경(해제/모드 전환 등)

WIZnet / Ethernet Section (핵심 연결고리)

이 프로젝트에서 WIZnet W5500은 “가능성”이 아니라 원격 메시징 채널을 성립시키기 위한 하드웨어 레이어로 쓰입니다.

AVR에서 네트워크 스택을 억지로 올리기보다,

W5500의 Hardwired TCP/IP(소켓 오프로딩)를 활용해

MQTT 기반 알림/명령 경로를 만들려는 설계입니다.

여기서 W5500 선택의 실무적 포인트는 다음 두 가지입니다.

리소스 절감 방향: 작은 MCU에서 네트워크 구현 부담을 낮춘다.

유선 신뢰성: 보안/제어 장치에서 예측 가능한 링크를 확보한다.

Results / Lessons learned / Limitations

이 프로젝트가 지금 보여주는 “가치”

AVR + Rust(no_std)에서 “실행 루프”를 만들고(업로드/콘솔 포함),

그 위에 W5500 + MQTT라는 원격 채널을 얹는 방향을 제시합니다.

임베디드 프로젝트에서 가장 난이도 높은 구간이 “기능 구현”보다 환경·실행·관측·통신의 기초인 경우가 많아서, 이런 레포는 같은 길을 가는 사람에게 참고가 됩니다.

현실적인 한계/주의점

ATmega328P는 매우 작은 MCU라, 네트워크+MQTT+상태머신+센서 처리까지 올리면 바이너리 크기와 RAM 버퍼가 계속 병목이 됩니다.

MQTT 8883(TLS) 사용 여부는 운영 설계가 필요합니다. W5500 자체는 TLS 종단 장치가 아니므로,

브로커/게이트웨이에서 TLS 종단

내부망/VPN 기반의 1883 사용

같은 선택을 해야 합니다.

Where this matters (누가 보면 좋은가)

“센서 입력 + 로컬 알람 + 원격 알림/제어”를 갖춘 프로토타입 보안 컨트롤러를 빠르게 만들고 싶은 메이커/엔지니어

AVR 같은 작은 MCU에서 Rust(no_std)로 프로젝트를 구성하고, 업로드/시리얼 로그 루프를 정착시키고 싶은 개발자

WIZnet W5500을 이용해 유선 MQTT 기반 IoT 노드를 만들려는 팀

Quick Reproduce / Getting Started (제3자 소개용 체크리스트)

툴체인 준비

레포가 지정한 nightly + rust-src, AVR 타깃, build-std(core) 조건을 갖춘다.

보드 업로드/콘솔 확인

ravedude 기반으로 “빌드→업로드→시리얼 출력 확인” 루프를 만든다(먼저 이 단계가 성공 기준).

W5500 하드웨어 연결

UNO의 SPI 라인 + CS(및 필요 시 RST/INT)을 맞춰 유선 LAN 링크를 확보한다.

MQTT 브로커 연결 테스트

브로커 주소/포트(8883 사용 시 TLS 종단 설계 포함)를 환경에 맞게 조정하고, subscribe/publish 경로를 확인한다.

보안 컨트롤러 로직 확장

센서 이벤트를 토픽으로 publish, 원격 명령 토픽을 받아 상태/사이렌을 제어하는 형태로 확장한다.